SOLUCIÓN

1-Es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida o circulante. Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software (bases de datos, metadatos,archivos), hardware y todo lo que la organización valore y signifique un riesgo si esta información confidencial llega a manos de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

(https://es.wikipedia.org/wiki/Seguridad_inform%C3%A1tica)

2-

-Típica mente los riesgos se clasifican en tres tipos: riesgos de datos, riesgos de salto o de control y riesgos estructurales.

-Por diferentes virus.

3-

Normas de seguridad informatica.

Con el proposito de dar respaldo a las politicas de seguridad. Para establecer estas reglas se debe tener en cuenta:

- Objetivo: Declarar la intención de la misma.

- Definiciones: Se debe dar la definicion de aquellos terminos que aparezcan en las normas.

- Responsables del cumplimiento: Se define el responsable que velara por el cumplimiento y la implantación de las normas.

- Incumplimiento: Se establecen las consecuencias que implican el incumplimiento de estas normas.

- Normas a aplicar: Se establecerán las reglas o lineamentos.

(https://seguridadinformaticaufps.wikispaces.com/Normas,+estandares,+Leyes+y+demas+de+las+politicas+de+seguridad.+1150204-159-250-214)

4-

Un virus informático es un

4-

Un virus informático es un malware

que tiene por objetivo alterar el normal funcionamiento del ordenador

, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables

por otros infectados con el código

de este. Los virus pueden destruir, de manera intencionada, los datos

almacenados en una computadora

, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

(https://es.wikipedia.org/wiki/Virus_inform%C3%A1tico)

5-

5-

Worm o gusano informático: es un malware que reside en la memoria de la computadora y se caracteriza por duplicarse en ella, sin la asistencia de un usuario. Consumen banda ancha o memoria del sistema en gran medida.

Caballo de Troya: este virus se esconde en un programa legítimo que, al ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la PC, dejándola indefensa y también capta datos que envía a otros sitios, como por ejemplo contraseñas.

Bombas lógicas o de tiempo: se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto.

Hoax: carecen de la posibilidad de reproducirse por sí mismos y no son verdaderos virus. Son mensajes cuyo contenido no es cierto y que incentivan a los usuarios a que los reenvíen a sus contactos. El objetivo de estos falsos virus es que se sobrecargue el flujo de información mediante el e-mail y las redes. Aquellos e-mails que hablan sobre la existencia de nuevos virus o la desaparición de alguna persona suelen pertenecer a este

tipo de mensajes.

De enlace: estos virus cambian las direcciones con las que se accede a los archivos de la computadora por aquella en la que residen. Lo que ocasionan es la imposibilidad de ubicar los archivos almacenados.

De sobreescritura: este clase de virus genera la pérdida del contenido de los archivos a los que ataca. Esto lo logra sobreescribiendo su interior.

(http://www.tiposde.org/informatica/19-tipos-de-virus-informaticos/)

6-

Cuidado con los archivos VBS

No abrir archivos cuya extensión sea VBS

· No esconder extensiones de archivos tipos de programa conocidos

Todos los sistemas operativos Windows, por predeterminación, esconden la extensión de archivos conocidos en el Explorador de Windows.

· Configurar la seguridad de Internet Explorer como mínimo a "Media"

Para activar esta función hay que abrir el navegador, ir a Herramientas, Opciones de Internet, Seguridad. Después elegir la zona correspondiente (en este caso Internet) y un clic en el botón Nivel Personalizado: allí hay que seleccionar Configuración Media o Alta, según el riesgo que sienta el usuario en ese momento. Aceptar y listo.

· Actualizar el sistema operativo

Fundamental para aumentar al máximo la seguridad ante eventuales ataques víricos ya que muchos de los gusanos que recorren el mundo buscan, especialmente, los agujeros de seguridad de muchos de los productos de Microsoft. Para ello esta empresa ofrece periódicamente actualizaciones “críticas” para descargar y si el usuario el algo vago para buscarlas, se puede configurar Windows para que las descargue en forma automática.

· Y por supuesto, actualizar el antivirus

Hoy en día existen buenos antivirus pagos y gratuitos. En ambos casos se actualizan automáticamente, por lo que la gran mayoría ya dispone del parche para el peligroso MyDoom en todas sus variantes. En la próxima página, una selección con los mejores antivirus en Terra Downloads.

(http://www.sitiosargentina.com.ar/notas/JULIO_2004/virus.htm)

7-

¿ Que es un antivirus ?

-Programas que detectan virus informáticos y los elimina.

-Protegen nuestros equipos

(https://es.wikipedia.org/wiki/Antivirus)

8-

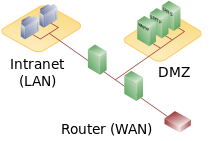

¿ Que es un cortafuegos ?

O también llamado: Firewall. Es una parte de un sistema que esta diseñada para bloquear los accesos no autorizados por el sistema operativo. Todos los mensajes que entran y salen de internet pasan a través de cortafuegos, que examina cada mensaje y bloquea los que no tengan los criterios de seguridad específicos.

9-

¿ Que es el software legal ?

Es una organización regional que protege a la industria de software y promueve la seguridad de los usuarios, educa en torno a la defensa del derecho de propiedad intelectual de los creadores y desarrolladores y trabaja con las empresas, el gobierno y la sociedad en general.

10-

¿ Qué es una copia de seguridad ?

Son muy útiles ante distintos eventos y usos: recuperar los sistemas informáticos y los datos o restaurar una pequeña cantidad de archivos que pueden haberse eliminado accidentalmente, infectado por un virus informático u otras causas.

(https://es.wikipedia.org/wiki/Copia_de_seguridad)

11-

¿ Cómo puedo navegar en la web de una manera segura ?

Mantén un antivirus actualizado.

Obtenga una protección con firewall personal.

No acepte muchos tratos gratuitos.

No acepte mensajes sospechosos.

No proporcione información personal.