Clase Nro 17: Conceptos de Circuitos y Trabajo Final.

Propósito: Conocer elementos que llevan a una mejor comprensión de la transmisión de energía en un circuito y crear un proyecto sencillo que demuestre este conocimiento.

Evaluación:

Obtendrás 2 notas:

Evaluación:

Obtendrás 2 notas:

- Una por la exploración conceptual yla práctica con los objetos de aprendizaje

- Una por la elaboración y entrega del prototipo.

- Indaga sobre los siguientes conceptos basándote en sitios textos y videos sobre el tema y escribe tu aprendizaje sobre ellos.

- Circuito Eléctrico

- Voltaje y su unidad

- Resistencia eléctrica

- Intensidad de la energía.

- Qué es un conductor y Materiales conductores

- Qué es un aislante y Materiales Aislantes

- Ley de Ohm (Videos de como aplicar esta ley)

Corriente y Magnetismo

Diagramas de Circuitos

Corriente Eléctrica

Circuito en Serie

Circuito en Paralelo

3. En grupos de 3 estudiantes, Elabora uno de los 2 propotipos propuestos o proponga otro en el que se demuestre el tema trabajado, aplicado en un prototipo tecnológico, similar a los propuestos. DEBES ENTREGARLO COMO NOTA FINAL.

solución

1 •

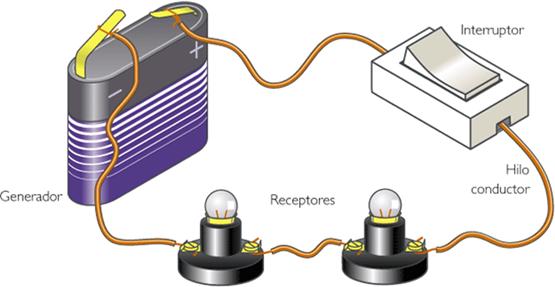

CIRCUITO ELÉCTRICO : Un circuito es una red eléctrica ( interconexiones de dos o más componentes , tales como resistencias , inductores , condensadores , fuentes , interruptores y semiconductores ) que contiene al menos una trayectoria cerrada .

VOLTAJE Y SU UNIDAD : El voltaje es la magnitud física que , en un circuito eléctrico , impulsa a los electrones a lo largo de un conductor . Es decir , conduce a la energía eléctrica con mayor o menor potencia .

INTENSIDAD DE LA ENERGÍA : La intensidad energética , o sea la cantidad de energía usada por cada mil dólares producidos ( Kep / 1000 US$ del PBI ) es otro de los indicadores utilizados para medir la eficiencia en el uso de aquella .

Voltaje y voltio son términos en homenaje a Alessandro Volta , que en 1800 inventara la pila voltaica y la primera bacteria química .

RESISTENCIA ELÉCTRICA : La resistencia de un material depende directamente de dicho coeficiente m además es directamente proporcional a su longitud ( aumenta conforme es mayor la longitud ) y es inversamente proporcional a su sección transversal ( disminuye conforme aumenta su grosor o sección transversal )

INTENSIDAD DE LA ENERGÍA : La intensidad energética , o sea la cantidad de energía usada por cada mil dólares producidos ( Kep / 1000 US$ del PBI ) es otro de los indicadores utilizados para medir la eficiencia en el uso de aquella .

• QUE ES UN CONDUCTOR Y MATERIALES CONDUCTORES : Los materiales conductores pueden clasificarse de dos grupos : MATERIALKES DE ALTA CONDUCTIVIDAD ( baja resistividad ) , y materiales de alta resistividad ( baja conductividad )

Al primer tipo corresponden materiales que se emplean , fundamentalmente , para transportar corriente eléctrica con baja perdida , por ej. cobre , plata , aluminio y ciertas aleaciones como el bronce

El segundo grupo esta compuesto por materiales que se emplean , cuando se necesita producir una caída de potencial , por ej. . Se los emplean para la construcción de resistores , lámparas incandescentes , etc.

Al primer tipo corresponden materiales que se emplean , fundamentalmente , para transportar corriente eléctrica con baja perdida , por ej. cobre , plata , aluminio y ciertas aleaciones como el bronce

El segundo grupo esta compuesto por materiales que se emplean , cuando se necesita producir una caída de potencial , por ej. . Se los emplean para la construcción de resistores , lámparas incandescentes , etc.

• QUE ES UN AISLANTE Y MATERIALES AISLANTES : El aislamiento eléctrico se produce cuando se cubre un elemento de dos instalación eléctrica con un material que no es conductor de la electricidad , es decir , un material que resiste el paso de la corriente a través del elemento que alberga y lo mantiene en su desplazamiento a lo largo del semiconductor dicho material se denomina aislante eléctrico

• LEY DE Ohm : La ley de ohm , postulada por el físico y matemático alemán Georg Simón Ohm , es una ley de la electricidad establece que la diferencia de potencial V que aparece entre los extremos de un conductor determinado es proporcional a la intensidad de la corriente I que circula por el citado conductor

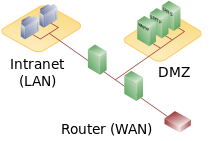

2 : CORRIENTE Y MAGNETIOSMO : Que cuando una corriente circula por un alambre genera un efecto magnético

DIAGRAMA DE CIRCUITOS : Que para q se encienda una lámpara o un foco se necesita un circulito de fuente de alimentación y trayectoria para que el circuito circule por el interruptor cerrado para q así pueda encender la lámpara o foco

CORRIENTE ELECTRICA : Que la madera puede ser un flujo de aislante por que nos puede servir para un trabajo para ser diferentes tipos de juegos o cosas así etc.

DIAGRAMA DE CIRCUITOS : Que para q se encienda una lámpara o un foco se necesita un circulito de fuente de alimentación y trayectoria para que el circuito circule por el interruptor cerrado para q así pueda encender la lámpara o foco

CORRIENTE ELECTRICA : Que la madera puede ser un flujo de aislante por que nos puede servir para un trabajo para ser diferentes tipos de juegos o cosas así etc.